前言

大家好,这里是可爱的Cherry。之前我写过一篇文章,讲的是群晖的网络安全管理怎么做,其中提到了一个比较关键的点,就是SSH端口的访问和更改,有兴趣的朋友可以看一看。

为什么要单独说SSH端口呢,因为我们平时玩NAS也好,docker也好,使用SSH服务极大的方便了我们的操作。但是相对的,开放了SSH的外网端口,意味着我们的NAS暴露在公网的风险也增大了,尤其是对部分公网IP可见的服务,如PT保种等,会有很多脚本在扫描我们的端口,例如我就经常能看到有SMBSSH异常登录被我ban掉。

那么,一旦我们的SSH被人攻破,我们的服务器就会变成一个可怜的玩具。

那么,如果有人攻入了你的NAS,你想看看他们在干什么吗?今天Cherry就给大家推荐那么几款好玩的SSH蜜罐服务,看看这些FAKE-NEWS!不是,Fake SSH都能起到什么作用。

以下内容包含如何利用webhook实现群晖实时通知

一、fakessh

一款简单易用的虚假的SSH服务,可以拒绝攻击者的每一项行为。让攻击者什么都做不了。

安装指令

sudo docker run -d –restart=always –name fakessh -p 22:22 -v /volume1/docker/fakessh/log:/log fffaraz/fakessh

查看容器运行指令

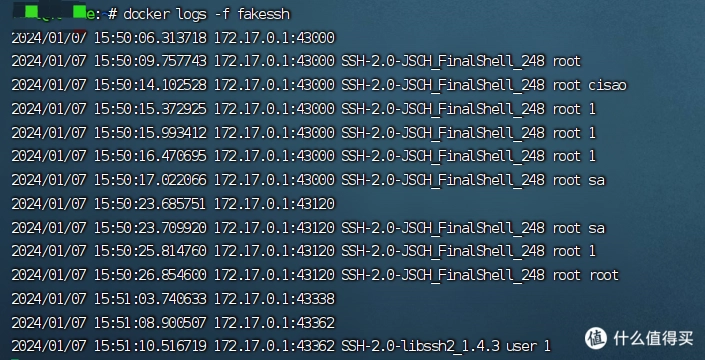

docker logs -f fakessh

具体效果,记录攻击者登录的账号密码,当然所以都会提示错误

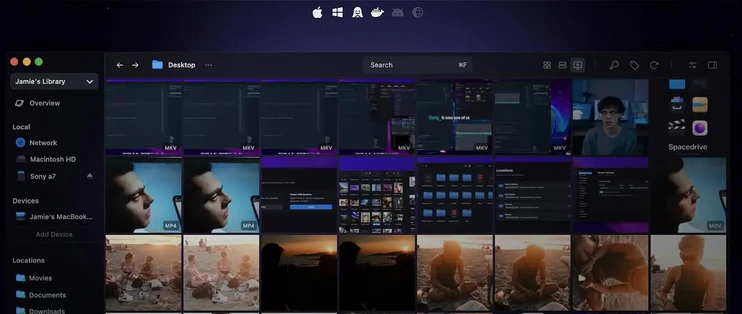

二、Cowrie

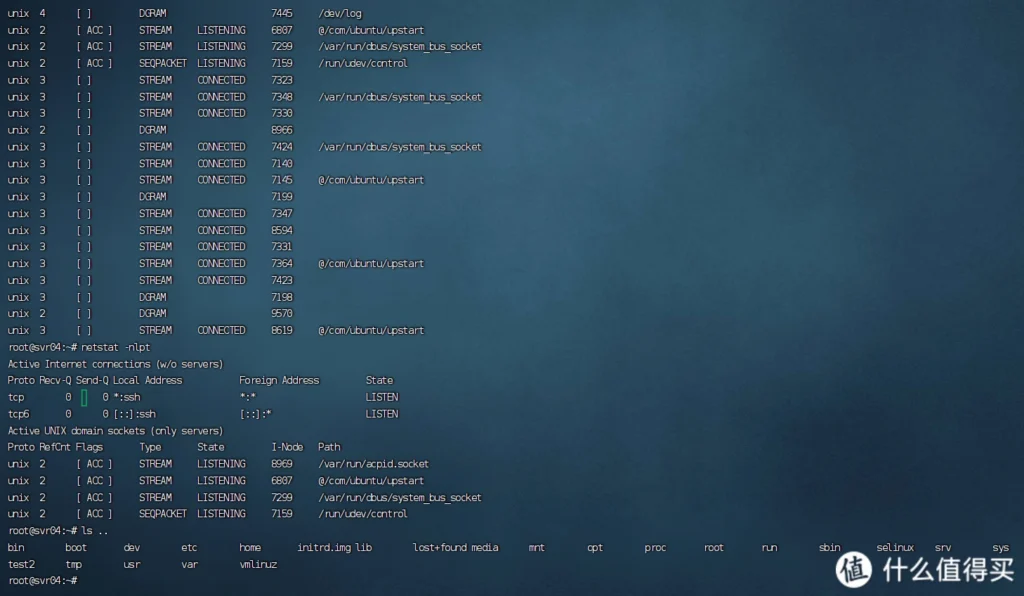

Cowrie是一款具有中等交互的SSH蜜罐程序,它可以获取攻击者用于暴力破解额字典、输入的命令以及上传或下载的恶意文件。所有记录都会被保存在日志中。

安装指令

sudo docker run -d –name cowrie -p 22:2222 cowrie/cowrie

emm,随便使用一个账号密码就进去了,尝试了一下指令,东西还挺全的,

三、ssh-chat

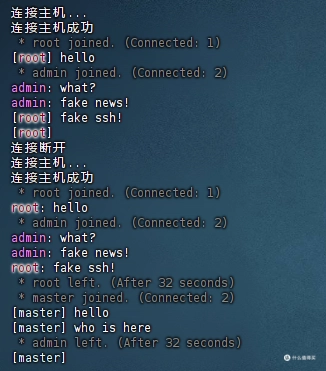

什么?这款docker竟然把ssh变成了聊天室,当你被攻击的时候,你就可以和攻击者开始聊天,尽情的嘲讽他。

或者你在上班的时候和你的好基友通过SSH聊一些老板看不懂的内容,一边摸鱼一边让你看起来很忙。说到上班很忙的摸鱼,可以看看我的这篇文章。

一键部署

docker run -d –name ssh_chat -p 22:22 byreqz/ssh-chat:latest –bind=22

Docker参数可配置选项

-v /ssh-chat-key:/ssh_key -v /admin_keys:/admin_keys #自定义设置

容器自身的可配置命令选项

–identity= Private key to identify server with. (default:~/.ssh/id_rsa)

–bind= Host and port to listen on. (default: 0.0.0.0:2022)

–admin= File of public keys who are admin–whitelist= Optional file of public keys who are allowed to connect.

–motd= Optional Message of the Day file.

–log= Write chat log to this file.

–pprof= Enable pprof http server for profiling.

docker不关闭的话,每一个进来的人都可以看到历史聊天记录

最后

本文简单介绍了一下SSH的蜜罐服务的内容。其实对于参与过攻防的用户来说,蜜罐是一种很常见的防御技术。

除了SSH以外,各种常见端口都有相应的蜜罐服务,有的蜜罐服务甚至伪装出了一台完整的服务器,SSH、SFTP、Redis、Mysql、FTP、Telnet、暗网等都有,还是挺好玩的。

![图片[1]-Docker 篇九:Fakessh——SSH“偷窥者”都干什么-程序猿](https://a.zdmimg.com/202312/26/658a859049b1b9460.jpg_a200.jpg)

暂无评论内容